Cuando trabajas con información delicada, cifrar bien tus datos deja de ser algo opcional y se convierte en una obligación. Documentos de trabajo, informes médicos, datos de clientes o simplemente tus archivos personales pueden acabar en manos de cualquiera si pierdes un portátil, te roban un pendrive o alguien curiosea en un servidor compartido.

En este contexto, VeraCrypt se ha ganado a pulso su fama: permite crear volúmenes seguros que se montan como si fueran discos normales, pero todo lo que hay dentro va cifrado con algoritmos robustos. Es gratis, está disponible para Windows, Linux y macOS y, bien usado, es una de las mejores formas de llevarte tus datos en una USB sin miedo a que los lean.

Por qué necesitas cifrar tus datos con volúmenes seguros

Más allá de la teoría, el cifrado tiene un objetivo muy claro: que tus archivos sean ilegibles sin la clave correcta. Es decir, aunque alguien copie tu disco, robe tu USB o se lleve tu portátil, no pueda ver nada útil sin tu contraseña o tus archivos llave.

Desde un punto de vista profesional, la cosa es aún más seria: eres responsable legalmente de los datos que manejas. Si guardas información confidencial en un servidor compartido, en un portátil de empresa o en una carpeta sincronizada en la nube, tienes que asumir que cualquiera con permisos elevados (administradores, técnicos, un atacante que se cuele en el sistema) podría acceder a todo si no está cifrado.

Además, muchos servicios en la nube almacenan los archivos en texto claro o con cifrados que tú no controlas, de manera que no tienes garantías reales de confidencialidad. Un error humano, una fuga de datos o un ataque exitoso al proveedor pueden dejar tus documentos expuestos sin que tú puedas hacer gran cosa.

Por eso consiste en algo tan simple como esto: si vas a guardar datos sensibles en un medio que puede perderse, robarse o compartirse (llaves USB, discos externos, carpetas de red, almacenamiento en la nube…), cifrar el contenido debería ser siempre el paso número uno.

VeraCrypt encaja perfectamente en este escenario porque ofrece cifrado en tiempo real, transparente y multiplataforma, con lo que puedes trabajar como si fuera un disco normal, pero sin renunciar a una buena seguridad criptográfica.

Qué es VeraCrypt y de dónde sale

VeraCrypt es una aplicación de cifrado de disco que permite crear volúmenes seguros en archivos, particiones o discos completos. Nació como una bifurcación (fork) del conocido TrueCrypt 7.1a, que fue abandonado de forma abrupta en 2014 tras una década siendo una referencia en cifrado en tiempo real.

El equipo de VeraCrypt tomó el código de TrueCrypt, lo revisó, mejoró sus mecanismos de seguridad y continuó el desarrollo. En 2016 pasó por una auditoría de seguridad independiente que, con matices, validó que el software era sólido para su uso, especialmente tras las correcciones introducidas.

La herramienta se distribuye como freeware: parte del código heredado de TrueCrypt sigue bajo la licencia TrueCrypt 3.0, que no es plenamente reconocida como libre por la FSF ni por la OSI. El código nuevo sí está bajo licencia Apache 2.0, pero al combinarse con secciones no libres, el conjunto no se considera estrictamente software libre, aunque sí gratuito y auditado.

En la práctica, eso implica que muchas distribuciones de Linux no lo incluyen en sus repositorios oficiales por políticas de licencias, aunque siempre puedes descargar los binarios o el código desde la web oficial e instalarlo manualmente en Windows, macOS, Linux, FreeBSD o incluso Raspberry Pi OS.

A nivel técnico, VeraCrypt soporta algoritmos de cifrado como AES avanzado, Serpent y Twofish, además de combinaciones en cascada entre ellos, y usa funciones hash fuertes (como SHA-512) para derivar las claves. También aprovecha las extensiones de cifrado de muchos procesadores modernos para acelerar el rendimiento.

Características clave de VeraCrypt en el día a día

Lo que hace tan útil a VeraCrypt no es solo la teoría criptográfica, sino la forma en que permite que trabajes con tus archivos cifrados sin cambiar tus hábitos más de la cuenta. Entre sus funciones más interesantes están estas:

- Volúmenes en archivos contenedor: creas un solo archivo cifrado que, al montarse con VeraCrypt y la contraseña correcta, aparece como una unidad más en tu sistema.

- Cifrado de particiones o unidades completas: puedes proteger un disco duro entero, un SSD, un disco externo o un pendrive completo.

- Cifrado de la partición de sistema (Windows): permite que todo el sistema operativo requiera autenticación previa al arranque para iniciar.

- Cifrado sobre la marcha: todos los datos se cifran y descifran en tiempo real en la RAM, nunca se escriben en claro en disco.

- Compatibilidad multiplataforma: los volúmenes se pueden abrir en Windows, Linux y macOS, siempre usando VeraCrypt y la clave correcta.

Gracias a este enfoque, los archivos que lees desde un volumen VeraCrypt se descifran solo en memoria mientras los usas, y cualquier cosa que copies o guardes dentro se cifra automáticamente antes de llegar al disco. Incluso con el volumen montado, el contenido real en el dispositivo sigue estando cifrado.

Otra característica avanzada son los volúmenes ocultos: básicamente, un volumen cifrado dentro de otro volumen cifrado. Esta técnica ofrece una cierta negación plausible en situaciones extremas, pero para la mayoría de usuarios no es imprescindible y puede complicar la gestión, así que conviene usarla solo si de verdad entiendes sus implicaciones.

Tipos de volúmenes seguros con VeraCrypt

Uno de los puntos fuertes de VeraCrypt es que te deja elegir entre varios tipos de volúmenes según tus necesidades, todos basados en el mismo concepto: crear un área cifrada que solo se ve como legible al montarla con la clave adecuada.

En líneas generales, vas a encontrarte con tres grandes opciones de uso: contenedores cifrados como archivos, particiones o unidades secundarias cifradas (ideal para pendrives y discos externos) y unidades de sistema cifradas.

Contenedor cifrado (archivo volumen)

Esta modalidad consiste en crear un archivo que, a ojos del sistema, es un simple fichero sin formato conocido, pero que VeraCrypt utiliza como disco virtual cifrado. Cuando lo montas, el sistema lo ve como una nueva unidad a la que puedes copiar, mover o editar archivos normalmente.

La ventaja de este enfoque es que es tremendamente flexible: el archivo contenedor se puede mover, copiar, subir a la nube o guardar en cualquier unidad. Además, si lo alojas en servicios como Google Drive, OneDrive o Dropbox, todos los datos dentro siguen yendo cifrados extremo a extremo por ti, no por el proveedor.

En sistemas como Linux, este volumen aparecerá montado en una carpeta específica (por ejemplo, en /media), y en Windows se mostrará como una nueva letra de unidad en el Explorador. Para ti, es como trabajar con «un disco más»; para cualquiera que intente abrir el archivo contenedor sin VeraCrypt, es solo un bloque de datos ilegibles.

Cifrado de partición o unidad secundaria

La segunda opción habitual es cifrar una partición completa o una unidad externa, como un pendrive de 16 GB o un disco duro externo. En este caso, el asistente de VeraCrypt se encarga de convertir toda la unidad en un volumen cifrado.

El resultado es que, cuando conectas esa USB a un sistema Windows sin montar el volumen, el sistema cree que la unidad está sin formato o dañada y te sugerirá formatearla (cosa que obviamente no debes aceptar). En Linux, muchas veces ni siquiera aparece como unidad montable de forma automática.

Para acceder al contenido, tendrás que abrir VeraCrypt, elegir la opción de Seleccionar dispositivo, indicar la unidad cifrada y montarla con tu contraseña. A partir de ahí, funcionará como una unidad normal hasta que la desmontes de nuevo desde el programa.

Esta modalidad es especialmente recomendable para datos en tránsito: pendrives que llevas de un sitio a otro, discos externos con copias de seguridad, etc. A simple vista no hay nada legible, y sin la clave el contenido es totalmente inaccesible.

Cifrado de la unidad del sistema

En máquinas Windows, VeraCrypt también puede cifrar la partición desde la que arranca el sistema, de forma que antes de que cargue el propio Windows haya que introducir una contraseña en el arranque. Si alguien intenta leer el disco con un Live USB de Linux o sacándolo del portátil y conectándolo a otro equipo, solo verá datos cifrados.

Este modelo tiene sentido en portátiles con información especialmente sensible o en entornos donde el riesgo de pérdida o robo del equipo es alto. El impacto en rendimiento es asumible en la mayoría de hardware moderno y la protección frente al acceso físico es muy superior a tener solo un usuario con contraseña en el sistema operativo.

Cómo crear un volumen seguro con VeraCrypt paso a paso

El proceso general para crear un volumen seguro suele ser muy similar, tanto si eliges un contenedor en archivo como una partición completa. El programa incluye un asistente guiado bastante claro que te va llevando por las opciones. Aun así, conviene entender bien qué estás haciendo en cada paso.

Antes de nada, descarga VeraCrypt desde la web oficial, instala la versión adecuada para tu sistema y, si quieres, cambia el idioma a español desde el menú Settings > Language. Si vas a cifrar una memoria USB o un disco externo, haz copia de los datos importantes, porque el proceso va a borrar todo el contenido.

1. Elegir tipo de volumen

Desde la ventana principal, haz clic en «Crear Volumen» para lanzar el asistente y selecciona si quieres un contenedor de archivo cifrado o cifrar una partición/unidad secundaria. Para usos generales, un archivo contenedor suele ser suficiente y más flexible.

En el siguiente paso te preguntará si el volumen será común o oculto. Lo normal es usar el volumen VeraCrypt común; los volúmenes ocultos se reservan para escenarios muy concretos en los que necesitas negar la existencia de parte de los datos.

2. Seleccionar ubicación y tamaño

Si estás creando un archivo contenedor, tendrás que indicar una ruta en tu sistema y un nombre de archivo descriptivo (no selecciones un archivo existente; el asistente lo creará desde cero). Si lo que quieres es cifrar una unidad o partición, tendrás que elegir el disco o el pendrive correcto en la lista de dispositivos.

A continuación, toca definir el tamaño del volumen cifrado. En un archivo contenedor, decides cuántos gigas va a ocupar; en una partición completa, normalmente usas todo el espacio disponible. Piensa bien el tamaño: si lo vas a sincronizar con la nube, tal vez te convenga un volumen más pequeño (por ejemplo, 500 MB o 1 GB) para documentos críticos.

3. Algoritmos de cifrado y hash

VeraCrypt ofrece varias combinaciones de algoritmos. Para la mayoría de usuarios, dejar la opción por defecto de AES como cifrado y un hash fuerte como SHA-512 es más que suficiente y ofrece un excelente equilibrio entre seguridad y rendimiento.

Desde la propia ventana puedes ejecutar un benchmark de rendimiento para ver qué tal se comporta tu equipo con los distintos algoritmos. Si tienes un procesador moderno, notarás que AES va especialmente rápido gracias a las instrucciones de cifrado por hardware.

4. Definir una contraseña robusta y opciones de PIM y archivos llave

La fortaleza del volumen va a depender en gran medida de la contraseña (passphrase) que elijas. Lo recomendable es usar una frase larga, con al menos 16 caracteres, mezclando mayúsculas, minúsculas, números y símbolos. Cuanto más compleja y extensa, más difícil será romperla con ataques de fuerza bruta.

VeraCrypt permite además combinar varios factores de protección:

- Contraseña: la frase o palabra secreta que introduces al montar el volumen.

- Archivo llave: uno o varios ficheros (imágenes, MP3, documentos aleatorios…) que se usan como parte de la clave. Sin esos archivos, la contraseña por sí sola no sirve.

- PIM (Personal Iterations Multiplier): un número que ajusta el número de iteraciones en el proceso de derivación de la clave, aumentando todavía más la resistencia a ataques de fuerza bruta.

Combinando estos tres elementos, puedes elevar muchísimo la seguridad. Eso sí, hay que tener presente que si pierdes el archivo llave o el PIM y no los tienes apuntados en ningún lado, da igual que recuerdes la contraseña: el volumen será irrecuperable.

Una buena práctica es generar archivos de claves aleatorios con la propia herramienta de VeraCrypt: aprovecha tus movimientos del ratón durante unos segundos para crear contenido aleatorio, guarda ese archivo en algún sitio bien pensado (o incluso repartido en varias ubicaciones) y úsalo como parte de tus archivos llave. Ten en cuenta que solo se usa el primer megabyte de cada archivo para la derivación de la clave, así que la parte verdaderamente aleatoria debe estar al principio.

5. Elegir sistema de archivos y formatear

El siguiente paso es elegir el sistema de ficheros del volumen interno. Si el volumen se va a usar como disco externo entre distintos sistemas operativos, exFAT suele ser una apuesta segura. Para unidades que se van a quedar en un PC Windows y van a manejar archivos grandes, NTFS también es una buena opción. Para muchos archivos pequeños y sin grandes exigencias, FAT puede ser suficiente.

Según el tamaño del volumen y el uso que le vayas a dar, el asistente te preguntará si vas a almacenar archivos de más de 4 GB. Marca la opción correspondiente para que escoja correctamente el formato compatible.

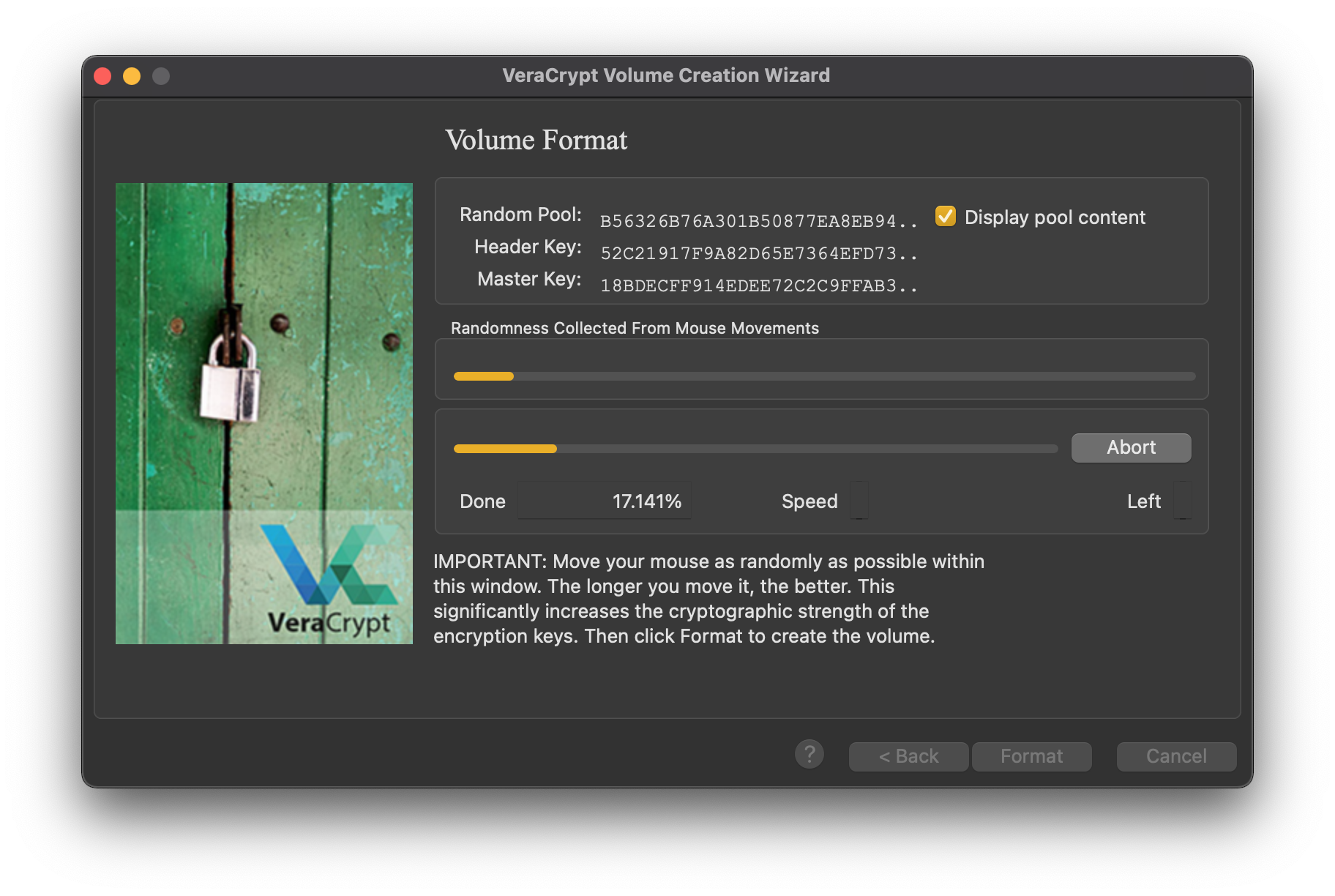

Justo antes de pulsar el botón de «Formato», verás una barra de progreso vacía y un área donde se te invita a mover el ratón de forma aleatoria. Hazlo sin miedo durante un buen rato, hasta que la barra se ponga completamente en verde: esto sirve para alimentar el generador de números aleatorios que se usará para las claves de cifrado, y cuanto más movimiento aleatorio haya, más fuerte será el resultado.

Cuando empiece el formateo, tómatelo con calma: el proceso puede tardar varios minutos o incluso más, dependiendo del tipo de unidad, del tamaño del volumen y de la velocidad de conexión (USB 2.0, USB 3.0, etc.). Al terminar, el asistente te avisará y podrás cerrar la ventana.

Montar, usar y desmontar tus volúmenes VeraCrypt

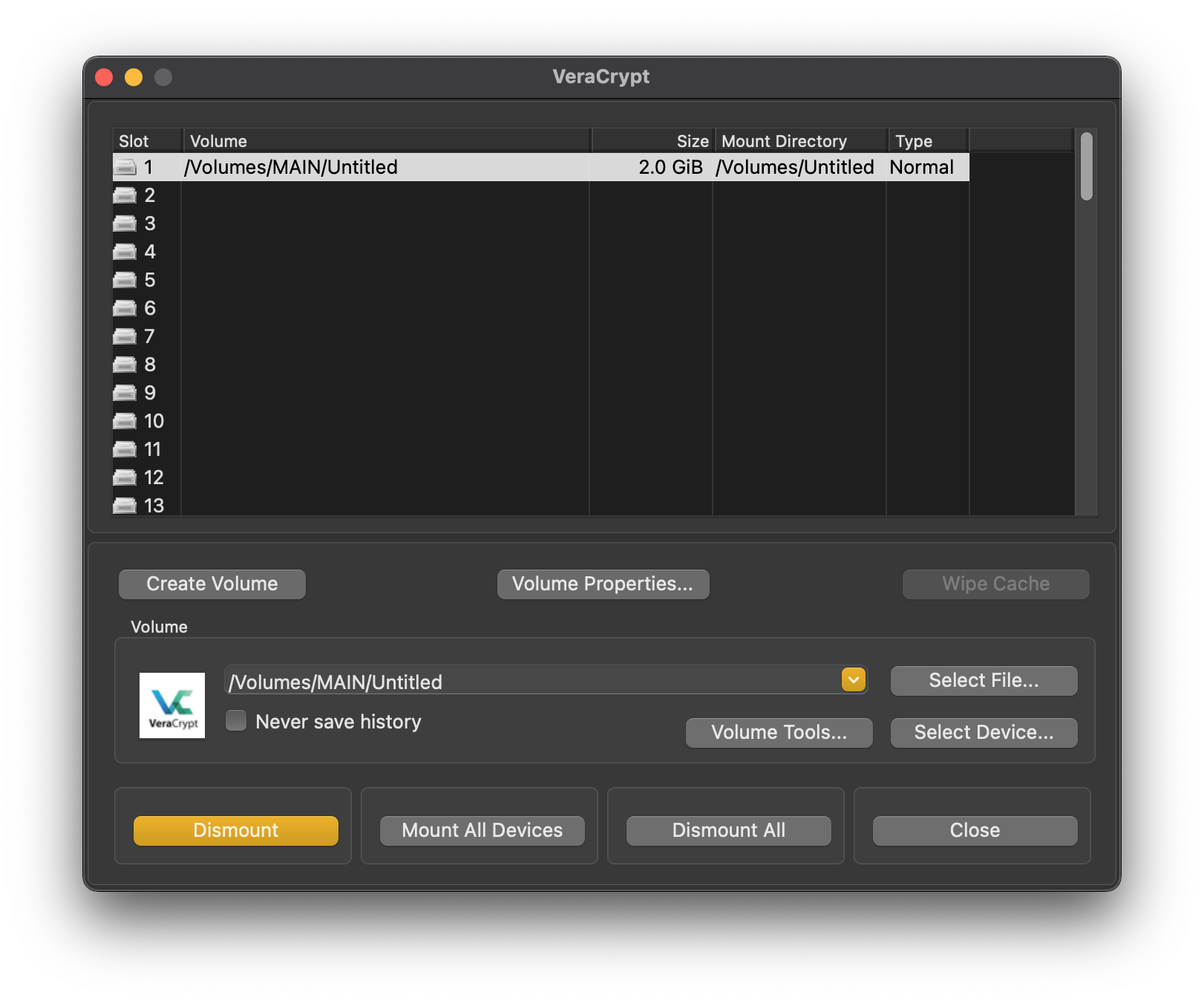

Una vez creado el volumen, el uso diario es sencillo: desde la ventana principal de VeraCrypt, seleccionas una letra de unidad libre (en Windows) o un punto de montaje (en Linux/macOS), pulsas en Seleccionar archivo o Seleccionar dispositivo, eliges el volumen cifrado y haces clic en «Montar».

Se abrirá una ventana pidiéndote la contraseña y, si procede, los archivos llave y el PIM. Tras introducir los datos correctos, el sistema montará el volumen y, a partir de ese momento, aparecerá como un disco más en tu equipo. Podrás copiar archivos, crear carpetas, trabajar con documentos, etc.

Todo lo que escribas dentro del volumen quedará cifrado automáticamente y, cuando termines de trabajar, es fundamental desmontar el volumen desde VeraCrypt (botón «Desmontar» o «Desmontar todo») antes de desconectar el pendrive o el disco externo. Así evitas corrupción de datos y te aseguras de que no quede nada montado por descuido.

La gran ventaja de este enfoque es que el mismo volumen que montas en Windows puedes montarlo también en Linux o en macOS, siempre que tengas instalado VeraCrypt para ese sistema. Esto te permite mover información sensible entre equipos y plataformas sin depender de soluciones propietarias como BitLocker.

Incluso es posible usar VeraCrypt desde un Linux Live USB: arrancas un sistema en vivo (por ejemplo Xubuntu), instalas el paquete .deb de VeraCrypt, montas el volumen cifrado y realizas operaciones delicadas en un entorno temporal, más controlado y aislado del sistema principal.

Ejemplo de flujo de trabajo seguro con varios volúmenes

Una forma bastante práctica de organizar tus copias y tu movilidad con VeraCrypt es trabajar con tres volúmenes cifrados bien definidos, cada uno con un papel concreto. Es una especie de «marco de trabajo» sencillo pero eficaz para mantener tus archivos sincronizados y protegidos:

- Volumen 1: un contenedor cifrado local donde trabajas habitualmente.

- Volumen 2: otro contenedor cifrado local para ir guardando versiones y cambios.

- Volumen 3: una USB o disco externo cifrado al completo para moverte entre equipos.

La idea es que montes el volumen 1 para hacer tu trabajo normal en el ordenador principal. Cuando termines la sesión, montas también el volumen 2 y el volumen 3, y utilizas una herramienta de sincronización como rsync en Linux o FreeFileSync en Windows para copiar los cambios desde el volumen 1 hacia el volumen 3, guardando además versiones intermedias en el volumen 2.

De esta manera, llevas en tu USB cifrada una copia actualizada de los archivos para trabajar en otros ordenadores; cuando vuelvas, puedes sincronizar nuevamente los cambios desde la USB hacia tu contenedor local. Siempre trabajando dentro de volúmenes cifrados montados, nunca con los archivos en claro en unidades sin protección.

Esta rutina, aunque al principio pueda parecer un poco pesada, acaba siendo bastante automática y te permite tener copias de seguridad, movilidad y control sin renunciar a la confidencialidad de tus datos.

Gestión de contraseñas, archivos llave y seguridad práctica

Por muy fuerte que sea el algoritmo de cifrado, la seguridad final de tus volúmenes va a depender en gran medida de cómo gestiones tus claves. Una contraseña corta o predecible puede arruinar toda la protección que te proporciona VeraCrypt.

Una estrategia muy recomendable es usar contraseñas tan largas y complejas que, sinceramente, no puedas memorizarlas. En esos casos, lo sensato es apoyarse en un gestor de contraseñas como KeePass, donde guardas la clave del volumen y solo tienes que recordar la contraseña maestra de ese gestor.

También hay que ser conscientes de que todo esto se viene abajo si en el equipo donde introduces la contraseña o conectas los archivos llave hay keyloggers, malware o hardware espía. Por muy compleja que sea la clave, si alguien la captura en el momento de escribirla, el ataque ya no es criptográfico, sino de ingeniería práctica.

En cuanto a los archivos llave, son una opción estupenda para reforzar la seguridad, pero requieren disciplina: debes guardarlos en sitios donde no se pierdan y, a la vez, no sea evidente que son claves de cifrado. Puedes camuflarlos entre otros archivos normales o tenerlos repartidos en varias ubicaciones (discos, nube, etc.), aunque pensando siempre que si los pierdes todos, el volumen será imposible de abrir.

Ten presente que VeraCrypt permite usar múltiples archivos llave, en cualquier orden, y que solo se toma en cuenta el primer megabyte de cada archivo. Aprovecha la herramienta interna de generación de archivos aleatorios para crear ficheros específicamente como claves, y evita reutilizar los mismos archivos llave para volúmenes muy distintos si no es necesario.

A lo largo de todo el proceso, la combinación de una buena contraseña, un uso sensato de archivos llave y, opcionalmente, un PIM bien escogido te dará un nivel de protección que, para el uso diario y profesional, es más que suficiente frente a ataques realistas, siempre que el equipo donde trabajas esté razonablemente limpio y actualizado.

Con todo lo anterior, VeraCrypt se convierte en una herramienta muy potente para cifrar discos, particiones y contenedores sin complicarte demasiado la vida: puedes trabajar con tus datos casi como siempre, sincronizarlos, llevarlos en una USB o alojar volúmenes en la nube, pero con la tranquilidad de que, si alguien se hace con el dispositivo físico o con el archivo contenedor, solo verá un bloque de datos indescifrables mientras tú sigas controlando tus contraseñas y archivos de claves.