Si te dedicas a los embebidos o al IoT, tarde o temprano te cruzas con Yocto Project. Es la base sobre la que miles de equipos construyen su “propia” distribución Linux, ajustada al milímetro para su hardware y sus requisitos. No es una distro más, sino un conjunto de herramientas, metadatos y procesos que llevan la personalización y la reproducibilidad a otro nivel.

En esta guía vas a entender, sin rodeos, qué es y qué no es Yocto, por qué está tan extendido, cómo se compone (OpenEmbedded, BitBake y Poky), en qué consiste el Modelo de Capas, qué herramientas orbitan alrededor (Toaster, CROPS, eSDK…), cómo se construye realmente una imagen, qué opciones de actualización existen, qué ofrece en seguridad y cómo se gobierna y versiona el proyecto. Además, verás conceptos y ejemplos prácticos (reTerminal/Raspberry Pi) que te ayudarán a aterrizarlo en tu día a día.

Qué es el Proyecto Yocto

Yocto Project es una iniciativa colaborativa auspiciada por la Linux Foundation que proporciona las piezas para crear distribuciones Linux personalizadas para dispositivos embebidos y de IoT, independientemente de la arquitectura de hardware. Nació en 2010 y liberó su primer lanzamiento en 2011 con el impulso de unas dos decenas de organizaciones y una colaboración estrecha con OpenEmbedded.

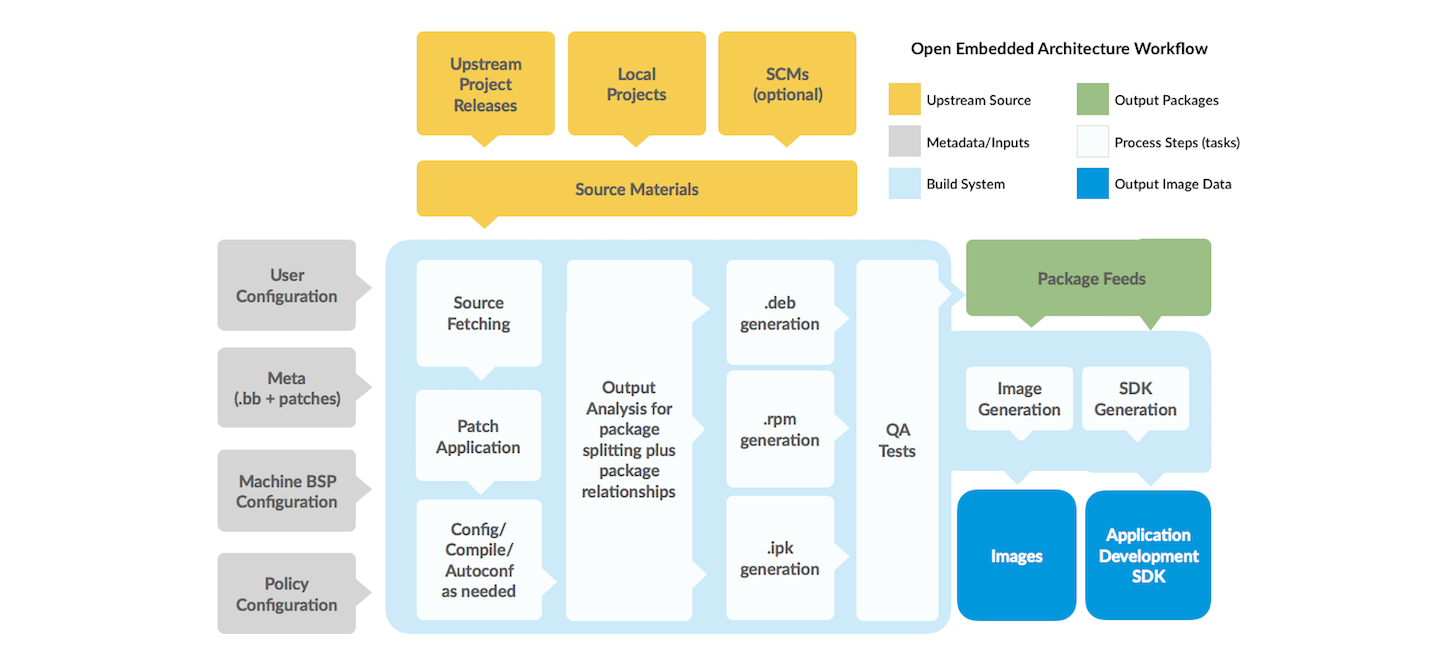

Su razón de ser es mejorar el ciclo de vida del software embebido: ofrece herramientas interoperables, metadatos y flujos de trabajo para que montar un sistema sea rápido, repetible y completamente personalizable. La combinación Yocto + OpenEmbedded + BitBake permite describir cómo obtener, configurar, compilar, empaquetar y ensamblar tu sistema con precisión quirúrgica.

En 2018, ARM e Intel compartieron esfuerzos dentro de Yocto para facilitar el intercambio de código en embebidos, reforzando la neutralidad de la plataforma y su soporte multiarquitectura. Hoy, el proyecto se usa en dispositivos que van de placas modestas a productos industriales complejos.

Yocto no te encierra: es agnóstico de proveedores y formatos de paquete, de modo que puedes apostar por deb, rpm o ipk y seguir un modelo de build determinista. Además de imágenes para el dispositivo, puedes generar toolchains y SDKs a medida para el desarrollo de aplicaciones y depuración.

Por qué usar Yocto en embebidos

La gran baza es la personalización. Con Yocto creas un sistema operativo con lo justo: eliminas lo que no necesitas, reduces superficie de ataque y peso, y ajustas rendimiento y consumo. No dependes de decisiones de una distro generalista.

Otra razón de peso es la reproducibilidad. Todo (capas, recetas, configuraciones) puede versionarse en repositorios, lo que permite construir la misma imagen en distintos entornos y momentos. Esto encaja con CI/CD y aporta trazabilidad para QA y compliance.

También destaca su flexibilidad: soporta arquitecturas como Arm, x86/x86-64, MIPS o PowerPC, y facilita reciclar tu distribución entre familias de productos o pivotar cuando cambias de placa o SoC.

La comunidad y el respaldo industrial garantizan actualizaciones y parches de seguridad de forma sostenida. Existen ramas con soporte extendido (LTS) que simplifican la vida de producto y mantenimiento en campo.

¿El peaje? Requiere máquina potente y curva de aprendizaje. Para proyectos muy pequeños o con plazos ultracortos, puede resultar excesivo en comparación con alternativas ligeras, pero a medio plazo compensa cuando la evolución y el mantenimiento importan.

Componentes clave: OpenEmbedded, BitBake y Poky

El corazón del build es BitBake: un motor que interpreta recetas y variables de configuración, resuelve dependencias y ejecuta tareas en orden (descargar, desempaquetar, configurar, compilar, instalar, empaquetar, ensamblar imágenes). Piensa en BitBake como un orquestador estilo “make” pero diseñado para el mundo de los embebidos.

OpenEmbedded (OE) aporta la base de metadatos y clases (OpenEmbedded-Core u oe-core), un conjunto curado de recetas y utilidades probado de forma continua que sirve de cimiento para cientos de capas y proyectos.

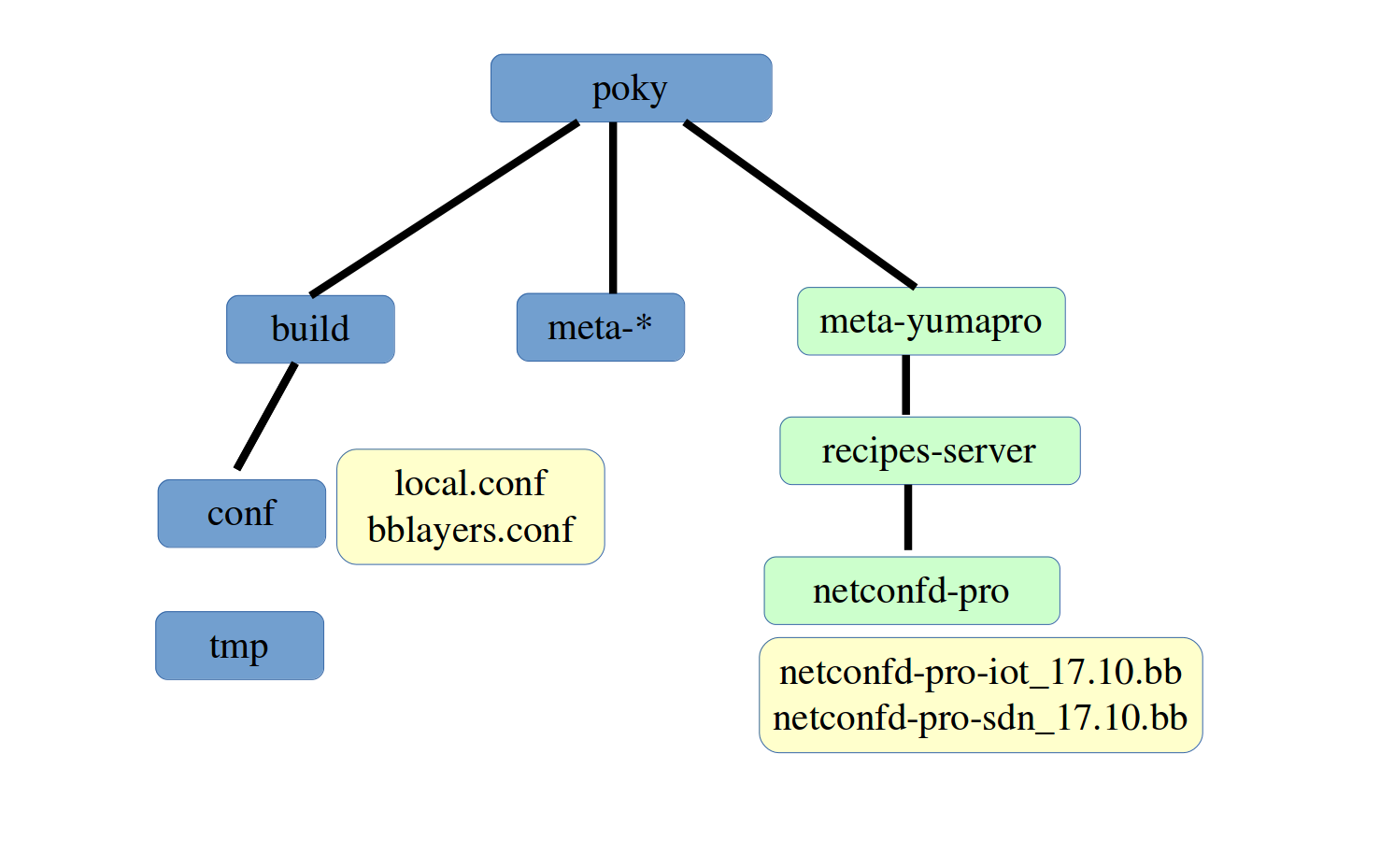

Poky es la distribución de referencia de Yocto: integra el sistema de build de OE, un amplio set de recetas y una configuración válida “de libro” para arrancar. No es una distro de producto, sino un punto de partida didáctico y funcional que valida el ecosistema.

Modelo de Capas: colaboración y personalización a la vez

El Layer Model es la piedra angular. Una capa es un repositorio con recetas, configuraciones y clases relacionadas. Las capas se apilan y pueden sobreescribirse jerárquicamente, lo que permite heredar lo común y aplicar cambios sin romper lo base.

Este enfoque promueve separar lógicamente lo que haces: una capa BSP del fabricante, otra de GUI, otra de middleware, otra de tu aplicación, otra de la distro… Evitar “meter todo en una sola capa” te facilita la vida a la hora de actualizar, mantener y reutilizar componentes entre proyectos.

Las capas BSP son críticas: contienen device trees, configuraciones del kernel, drivers y ajustes de máquina para targets concretos (por ejemplo, familias Raspberry Pi). Gracias a ellas, sumar o cambiar hardware no implica reescribir todo, sólo añadir o adaptar la capa adecuada.

Flujo de trabajo de construcción

El proceso típico es muy claro aunque intenso. Primero defines arquitectura, políticas, parches y parámetros (por ejemplo en local.conf y bblayers.conf). BitBake obtiene las fuentes (tarballs, git…), aplica parches, configura y compila según las clases (autotools, cmake, etc.).

El resultado intermedio se instala en un staging temporal y se empaqueta en el formato elegido (deb, rpm, ipk). Con esos paquetes se compone el rootfs y se generan las imágenes finales que flashearás o desplegarás en el dispositivo.

Durante todo el camino se ejecutan sanity checks, regresiones y QA; además, puedes arrancar y validar imágenes en QEMU. Esto reduce el ciclo prueba–error en hardware real, sobre todo en etapas tempranas.

Herramientas y subproyectos alrededor de Yocto

El ecosistema trae utilidades que te facilitan la vida. CROPS es un framework de contenedores que da entornos de build coherentes en Linux, Windows y macOS; ideal para equipos mixtos o para encapsular dependencias. Toaster es una interfaz web para configurar y lanzar compilaciones y ver métricas y artefactos.

El eSDK (Extensible SDK) permite a desarrolladores de aplicación añadir librerías y cambios y realimentarlos a la imagen de forma cómoda. También hay soporte Multi-Config para construir múltiples arquitecturas con un solo comando y “binary builds” para incluir binarios cuando no hay fuentes.

El sistema puede generar un manifiesto de licencias y referencias al código usado, clave para compliance en entornos regulados o con obligaciones de copyleft.

Otros proyectos bajo el paraguas incluyen utilidades como pseudo, cross-prelink, la suite Matchbox para entornos gráficos ligeros, y más. Antiguamente existió una integración con Eclipse que se retiró a partir de la versión 2.7 al quedar obsoleta frente a nuevas herramientas.

Gestión de paquetes y estrategias de actualización

Actualizar dispositivos de campo es vital y Yocto ofrece varios caminos. Puedes optar por actualizar la imagen completa (consistencia total del sistema), distribuir cambios a nivel de paquetes para ahorrar ancho de banda, emplear modelos atómicos con reversión (como OSTree) o recurrir a deltas para minimizar transferencias.

No hay bala de plata: imagen completa sirve para “grandes saltos”, paquetes para cambios granulares, atómico para entornos críticos con rollback y deltas para redes estrechas. La ventaja es que eliges la estrategia que encaja con tu producto y tu operación.

Pruebas, emulación y documentación

Yocto cuida la calidad. Incorpora sanity y regression tests, soporte de arranque y pruebas en QEMU y posibilidad de integrar test suites. Esto estrecha el ciclo de validación y reduce sorpresas en hardware.

La documentación es un pilar del proyecto. Cada versión publica guías actualizadas y se conservan docs de versiones vigentes y archivadas, algo muy necesario porque el comportamiento puede cambiar entre lanzamientos.

Gobernanza y lanzamientos

La dirección técnica recae en el arquitecto del proyecto (Richard Purdie) y una jerarquía de mantenedores por componente, en un modelo similar al del kernel Linux. En la pata administrativa hay un Consejo Asesor con representantes de miembros (fabricantes de silicio, vendors comerciales basados en Yocto, usuarios corporativos y consultores), además de grupos de trabajo para finanzas, infra, promoción y comunidad.

El calendario de releases es semestral (abril y octubre), con versiones puntuales para las tres últimas ramas. Esto marca un ritmo predecible que las empresas pueden planificar para actualizar capas y productos.

Versiones y nombres en clave

Históricamente, Yocto ha publicado lanzamientos identificados por número y sobrenombre. A continuación, una selección representativa de versiones y fechas:

| Versión | Codename | Fecha |

|---|---|---|

| 3.3 | Hardknott | 04/2021 |

| 3.2 | Gatesgarth | 11/2020 |

| 3.1 | Dunfell | 04/2020 |

| 3.0 | Zeus | 10/2019 |

| 2.7 | Guerrero | 04/2019 |

| 2.6 | Thud | 11/2018 |

| 2.5 | Sumo | 04/2018 |

| 2.4 | Rocko | 10/2017 |

| 2.3 | Pyro | 04/2017 |

| 2.2 | Morty | 10/2016 |

| 2.1 | Krogoth | 04/2016 |

| 2.0 | Jethro | 10/2015 |

| 1.8 | Fido | 04/2015 |

| 1.7 | Dizzy | 10/2014 |

| 1.6 | Daisy | 04/2014 |

| 1.5 | Dora | 10/2013 |

| 1.4 | Dylan | 04/2013 |

| 1.3 | Dylan | 10/2012 |

| 1.2 | Denzil | 04/2012 |

| 1.1 | Edison | 10/2011 |

| 1.0 | Bernard | 2011 |

| 0.9 | Laverne | 2010 |

Además de las imágenes genéricas, el proyecto mantiene una implementación de referencia llamada Poky que integra el build system OE y un conjunto amplio de recetas organizadas en capas, útil como plantilla funcional para un sistema embebido.

Programa de Marca: participantes y compatibilidad

El Programa de Marca de Yocto permite a organizaciones y productos asociar su trabajo al proyecto con dos sellos: “Participante del Proyecto Yocto” para entidades que usan y apoyan Yocto públicamente, y “Compatible con el Proyecto Yocto” para productos, BSPs y capas compatibles con OE pertenecientes a organizaciones miembro.

Glosario esencial

- Archivos de configuración (conf): definen variables globales, opciones del usuario y ajustes de hardware; guían qué se compila y qué entra en la imagen para una plataforma concreta.

- Recetas (.bb): describen origen del código, parches, dependencias y opciones de build para generar paquetes y, con ellos, la imagen final.

- Capas (layers): colecciones de recetas y metadatos relacionadas; permiten aislar personalizaciones y soportar múltiples arquitecturas de forma limpia.

- Metadatos: abarcan recetas, configuraciones, clases y datos que controlan qué se construye y cómo, incluyendo referencias de versiones y parches.

- BitBake: motor de ejecución que analiza recetas y configura el orden de tareas; similar a “make”, pero orientado a paquetes e imágenes.

- Paquetes: artefactos generados (deb, rpm, ipk) que se utilizan para montar el rootfs e imágenes del sistema.

- eSDK: un SDK extensible para que los desarrolladores de aplicación integren cambios y bibliotecas y los prueben en hardware destino.

- Imagen: forma binaria del sistema operativo Linux a flashear o desplegar en el dispositivo objetivo.

Casos de uso, IoT y elección del sistema

El mercado embebido vive un crecimiento constante: más dispositivos personalizados, más variedad de placas y SoCs y, por tanto, más necesidad de sistemas OS a medida. Linux se ha consolidado como estándar de facto y Yocto encaja como guante para construirlo “a tu manera”.

Frente a una distribución binaria generalista como Debian/Ubuntu, Yocto aporta control absoluto sobre lo que se instala, versiones y parches, con reproducibilidad y trazabilidad. Para productos que exigen footprint acotado, seguridad y mantenimiento a largo plazo, es una decisión pragmática.

Empresas combinan Yocto con arquitecturas modernas de operación en campo (OTA, particiones seguras, rollback), integrando pipelines de CI/CD, tests automáticos y despliegues graduales. Incluso hay soluciones que se apoyan en Yocto para ampliar capacidades en el borde (por ejemplo, plataformas centradas en analítica, IA y conectividad cloud compatible con Yocto).

Seguridad y buenas prácticas

La seguridad es prioritaria. El proyecto está alineado con CII Best Practices y promueve builds reproducibles (en pruebas se ha alcanzado ~99,8% en core-image-minimal). Controlar dependencias, entornos y toolchains reduce la “contaminación” del build.

En el plano del runtime, puedes habilitar SELinux para control de acceso detallado, IMA para medición de integridad en tiempo de ejecución y cadenas de arranque seguras que verifican bootloader, kernel y initramfs. El cifrado de sistemas de archivos y la gestión de claves completan la protección en reposo.

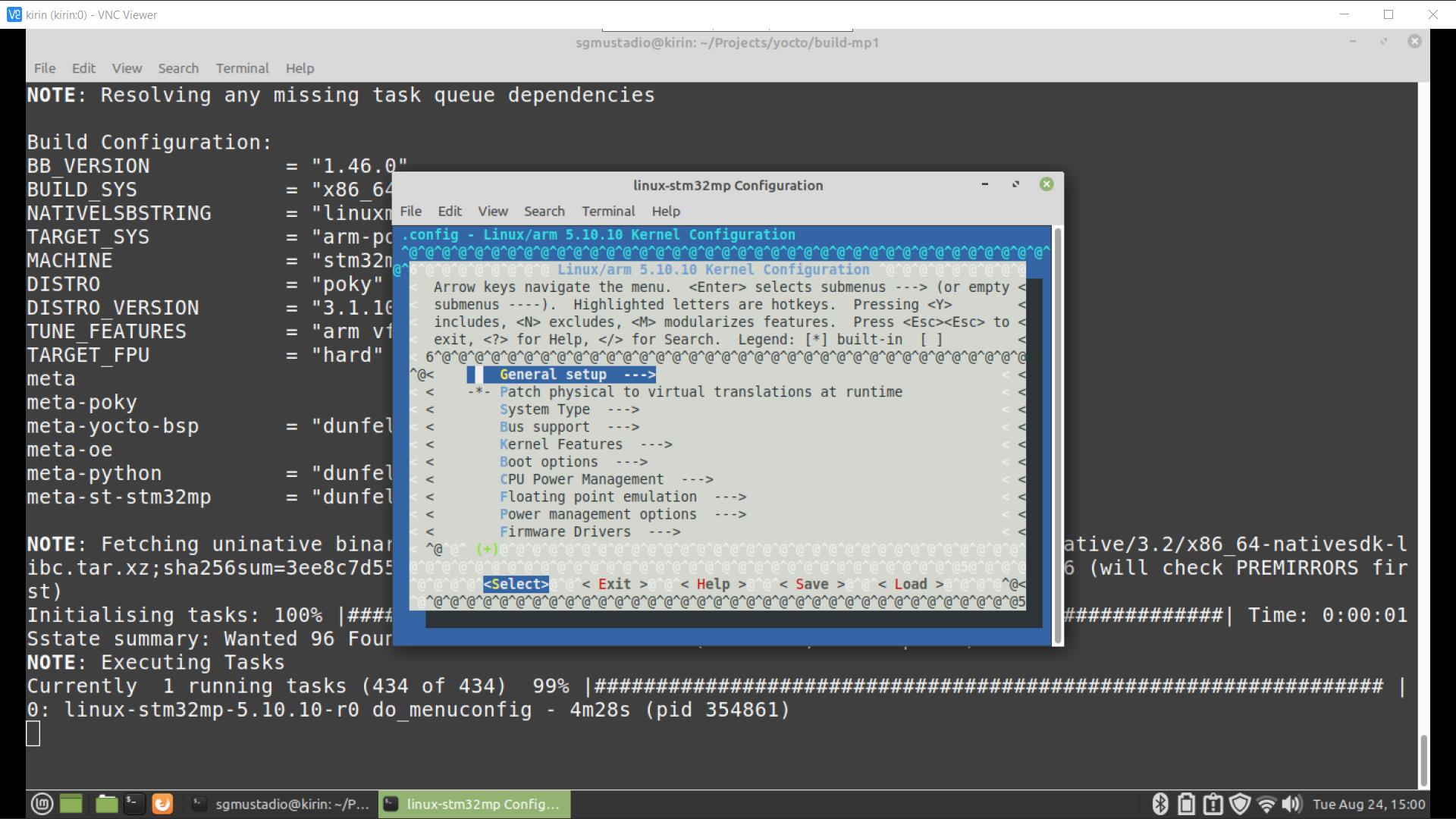

De la teoría a la práctica: construir una imagen

El camino más básico es clonar Poky, inicializar el entorno, seleccionar la máquina (por ejemplo un target QEMU o una Raspberry Pi), añadir las capas BSP necesarias y lanzar BitBake contra una imagen de referencia. La primera compilación tarda, pero después los incrementales vuelan.

Para hardware como Raspberry Pi/reTerminal, el flujo típico incluye clonar capas como meta-raspberrypi, meta-oe, meta-python o una capa del proveedor del dispositivo, ajustar el kernel, importar capas y variables y construir una imagen específica (por ejemplo, una “rpi-test-image”).

Toaster permite hacer lo mismo por GUI: crear un proyecto, elegir release, máquina (raspberrypi4-64, raspberrypi5…), importar capas, ajustar variables (por ejemplo, backends gráficos) y lanzar el build desde el navegador. Al terminar, descargas los artefactos (por ejemplo, un .wic.bz2) y flasheas.

BitBake ofrece comandos útiles para listar capas y recetas, explorar dependencias, abrir un devshell para un paquete, inspeccionar tareas o limpiar el entorno para recompilar. Esto acelera el diagnóstico cuando algo falla.

Workflow detallado (resumen operativo)

- Define arquitectura, políticas, parches y configuración.

- Descarga fuentes desde los orígenes declarados.

- Desempaqueta, aplica parches y ejecuta configure/compile según corresponda.

- Instala en staging y empaqueta.

- Ejecuta QA y checks.

- Publica feeds de paquetes.

- Genera la imagen final.

Este esquema se adapta con clases y capas según tus componentes: puede que quieras un backend gráfico concreto, módulos de kernel propios, o un init distinto. La gracia de Yocto es que todo eso se expresa como metadatos versionables.

Consejos de adopción en equipos

Para perfiles venidos de entornos Windows, invertir en fundamentos de Unix/Linux ayuda muchísimo. Trabajar con una distro Linux en la estación de trabajo, entender Bash y Python y familiarizarte con toolchains cruzadas acelera la curva.

Si no tienes experiencia, empieza con Poky y QEMU para validar el flujo end-to-end. Después añade la capa BSP del hardware real y tu propia capa para la aplicación. Automatiza builds con contenedores (CROPS) y CI/CD desde el principio.

Capacidades de actualización y operación en campo

Cuando el producto sale de fábrica, necesitas una estrategia de updates. Con Yocto puedes optar por repositorios de paquetes, imágenes completas firmadas, esquemas atómicos con rollback o deltas. Elige en función del tamaño de la actualización, el ancho de banda y el riesgo que quieres asumir.

Integrar inventario de licencias y código fuente asociado es otro básico para cumplimiento. Yocto genera manifests de licencias y puede enlazar al código de los componentes, facilitando auditorías y obligaciones de redistribución.